DDoS-атаки и BGP-инциденты во втором квартале 2022

Второй квартал года закончился, и, как обычно, мы подводим итоги по нейтрализованным DDoS-атакам и инцидентам BGP, произошедшим в период с апреля по июнь 2022 года.

После всплеска DDoS-атак и другой вредоносной активности в первом квартале ситуация возвращается «на круги своя», а это значит, что профиль за второй квартал ближе к данным за четвертый квартал 2021 года, а не за первый квартал 2022-го.

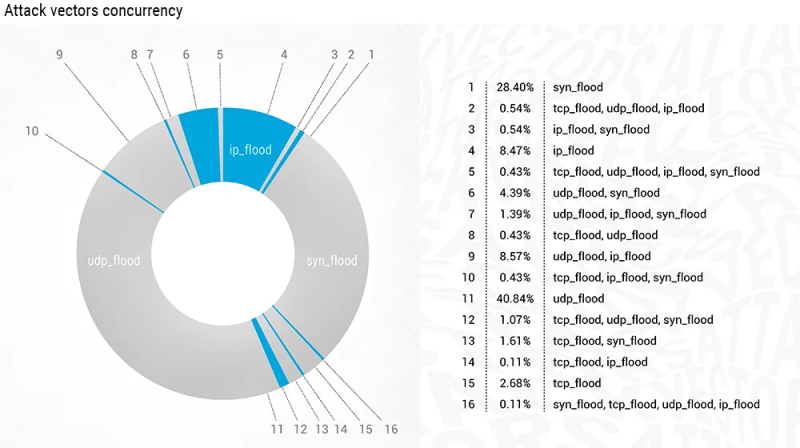

Во втором квартале 2022 года в тройку самых популярных векторов DDoS-атак попали:

- UDP-флуд, составляющий 40,84% атак;

- SYN-флуд, на который пришлось 28,4% от всех атак;

- и IP-флуд, с гораздо меньшим значением — 8,47%.

Этот срез полностью соответствует профилю четвертого квартала 2021 года: во втором квартале 2022 года доля UDP-флуда была немного выше, а процент IP-флуда — ниже, по сравнению с четвертым кварталом 2021 года.

Эти три вектора вместе составляют 77,81% всех DDoS-атак во втором квартале, что примерно на 3% меньше, чем в предыдущем периоде, когда с точки зрения распределения векторов атак лидером был SYN-флуд, за которым следовал IP-флуд и только затем UDP-флуд.

Наиболее заметная комбинация параллельных векторов — сочетание UDP-флуда и IP-флуда — вернулась к значению 8,57% с минимума в первом квартале 2022 в 4,19%.

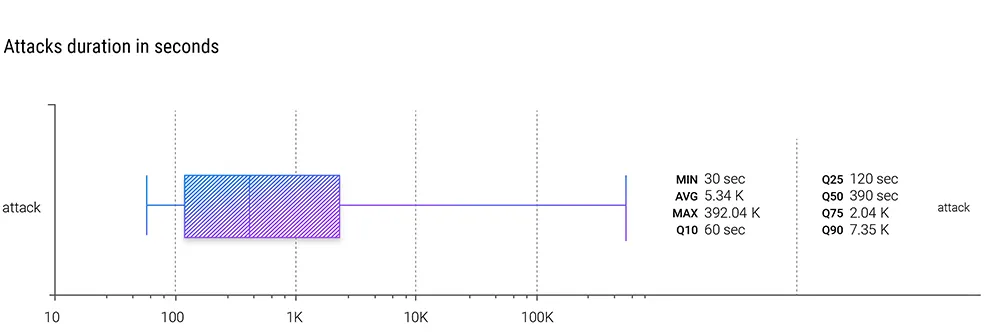

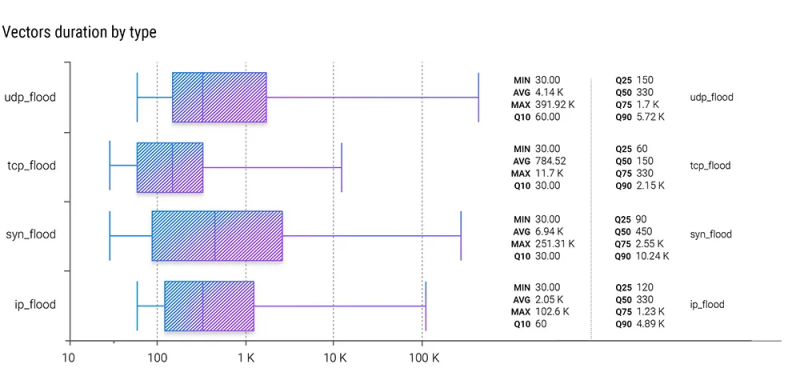

Продолжительность DDoS-атак постоянно растет. В прошлом квартале среднее время атаки увеличилось более чем на 50%, по сравнению с четвертым кварталом 2021 года, а во втором квартале текущего года оно выросло еще на целую минуту, и теперь медианное время атаки составляет 6,5 минут.

Однако важно отметить, что среднее время атаки сократилось с 10 407,45 секунды в первом квартале 2022 года до 5 340 секунд во втором квартале. Меньшие процентили (Q10 и Q25, совпадающие с медианным значением Q50) увеличивали продолжительность, в то время как большие (Q75 и Q90) — снижали ее квартал за кварталом.

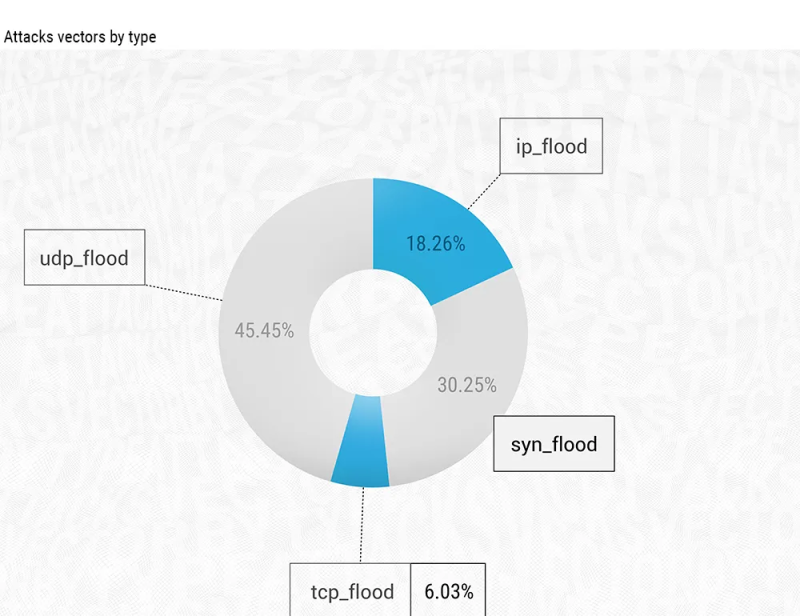

Как уже упоминалось ранее, в данных чистого распределения (без смешанных) векторов атак мы видим возвращение к более “обычной” картине, наблюдавшейся в четвертом квартале 2021 года.

На долю UDP-флуда приходится почти половина (45,45%) всех атак, на втором месте — SYN-флуд с 30,25%, а на долю IP-флуда отводится 18,26%.

Интересно, что второй квартал 2022 года стал первым кварталом с момента выхода наших квартальных отчетов в начале 2021 года, когда IP-флуд занял третье место — обычно он занимает первое или второе.

Продолжительность отдельных векторов также значительно снизилась, по сравнению с первым кварталом 2022 года. Хотя именно TCP-флуд показывает меньшие значения, по сравнению с тремя другими векторами, а не IP-флуд за первый квартал.

Единственный вектор, продолжительность которого увеличилась, по сравнению с предыдущим кварталом, — это IP-флуд, атаки с помощью которого сейчас значительно дольше во всех процентилях, чем четверть года назад.

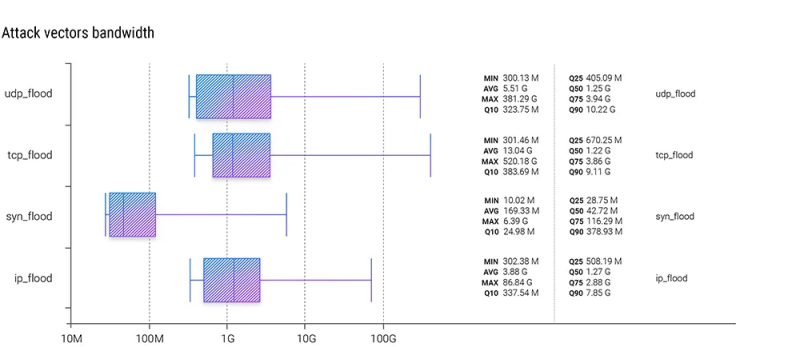

С точки зрения битрейта произошло почти незаметное, но довольно важное изменение — во втором квартале TCP-флуд впервые показал значения больше, чем UDP-флуд. Во втором квартале 2022 года максимальный битрейт атак достиг 520,18 Гбит/с для TCP-флуда, на втором месте оказался UDP-флуд с максимальным битрейтом атаки в 381,29 Гбит/с.

Если сравнивать медианное значение (Q50), показатели UDP-флуда по-прежнему превышают значения TCP-флуда, но разница почти незначительна — 1,22 Гбит/с для TCP-флуда и 1,25 для UDP-флуда. Тем не менее, во втором квартале 2022 года максимальное медианное значение получил IP-флуд — 1,27 Гбит/с.

В ежеквартальных отчетах мы фиксируем рост средних значений (L3 — L4) битрейта атак квартал за кварталом. В первом квартале 2022 года абсолютное среднее значение составляло 4,17 Гбит/с, что чуть больше половины самого высокого значения битрейта атак — 9,15 Гбит/с в первом квартале 2021 года. Во втором квартале 2022 года среднее значение битрейта атак вернулось к цифре 5,17 Гбит/с и теперь соответствует показателю за четвертый квартал 2021 года. Эти данные относятся только к volumetric-атакам.

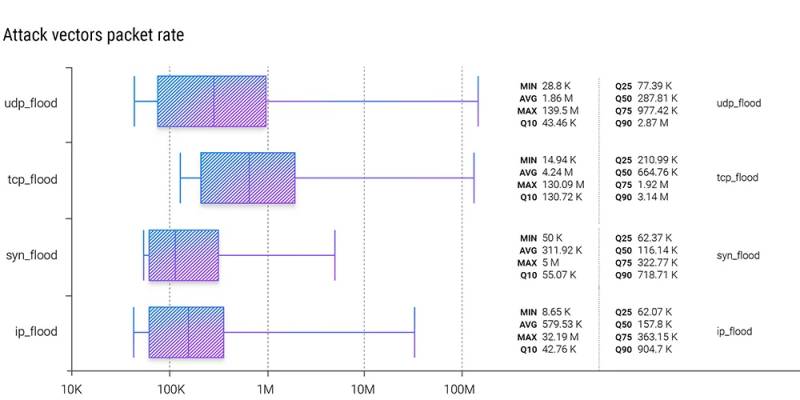

С учетом пакетной интенсивности атак эта тенденция остается неизменной. UDP-флуд квартал за кварталом демонстрирует самый значительный максимум, который во втором квартале 2022 года составил 139,5 MPPS, а TCP-флуд имеет наибольшее среднее (4,24 MPPS) и медианное (664,76 KPPS) значение.

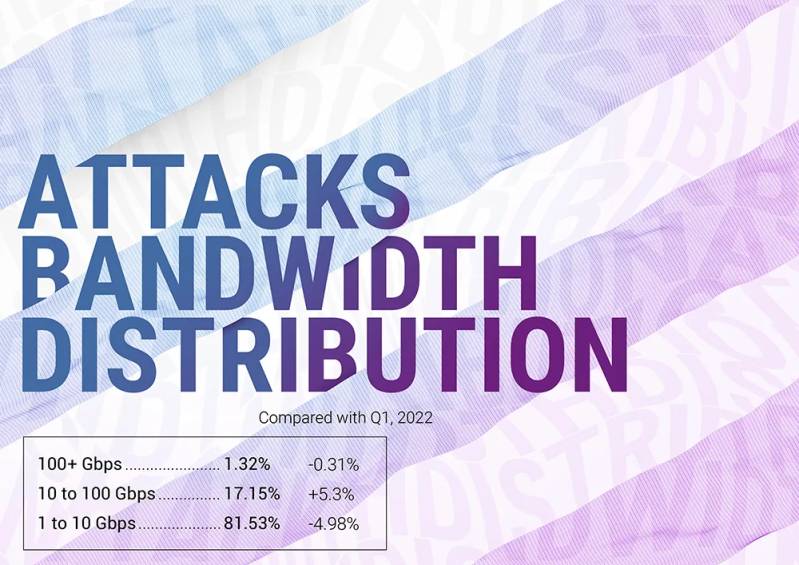

Исходя из картины распределения битрейта атак, можно также сказать, что хаотичные атаки первого квартала постепенно подошли к концу, и значительная часть DDoS-атак в Интернете вернулась на прежнее место — в «центральный» диапазон от 10 до 100 Гбит/с. Хотя, учитывая, что в первом квартале 2022 года, по сравнению с последним кварталом 2021, наблюдался колоссальный рост небольших атак, по сравнению с предыдущим кварталом (19%), 5% роста — это не так уж и много.

Как мы уже упоминали в отчете за прошлый квартал, когда был обнаружен крупнейший источник атак, насчитывавший более 900 000 устройств, эта вредоносная сеть устройств представляла собой не ботнет, а скорее сеть субъектов, использующих JavaScript-эксплойт, который вынуждал легитимных пользователей генерировать запросы, предназначенные для другого веб-сайта, что последний расценил как атаку.

Сейчас, когда ситуация нормализуется, число самых крупных источников атак также возвращается к реальности, и во втором квартале 2022 года мы наблюдали крупнейший источник атак, состоявший «всего» из 84 000 устройств — вдвое меньше, чем в четвертом квартале 2021 года, и несколько больше, по сравнению с третьим кварталом 2021 года.

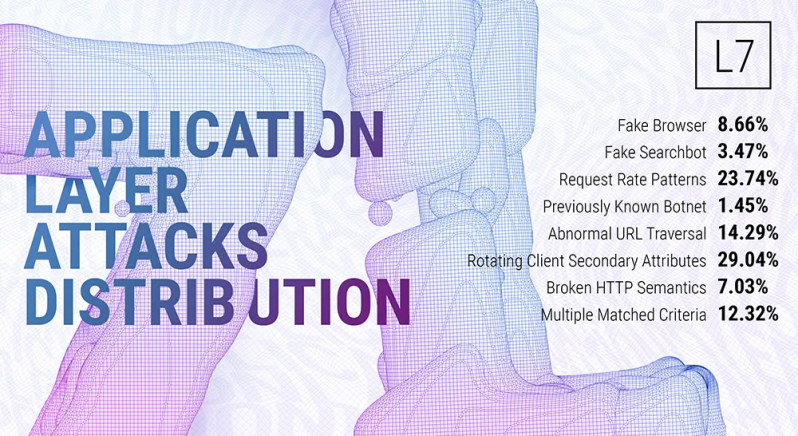

Второй квартал 2022 года — это четвертый квартал подряд, когда мы пытаемся классифицировать DDoS-атаки прикладного уровня (L7), и в этом квартале есть некоторые отличия, по сравнению с предыдущим периодом. Самое главное — снижение показателей в категории Rotating Client Secondary Attributes в пользу Broken HTTP Semantics.

Сейчас наиболее крупной категорией является Rotating Client Secondary Attributes – необычный набор заголовков в запросе. На долю этой категории приходится более четверти — 29,04% DDoS-атак прикладного уровня (L7).

Значение Request Rate Patterns включает в себя все, что отличается от обычного поведения легитимного пользователя с точки зрения частоты запросов, и составляет 23,74% от L7-атак во втором квартале 2022 года.

Две этих категории отличаются от третьей — Abnormal URL traversal, означающей действия, которые легитимный пользователь часто даже не в состоянии выполнить. Эта категория насчитывает 14,29% всех атак.

Broken HTTP Semantics, лидер предыдущих кварталов, сейчас составляет только 7,03% атак на уровне приложений (L7), что значительно меньше, по сравнению с данными 2021 года и первого квартала 2022 года.

В совокупности на эти три основные категории приходится 74,1% всех L7-атак вместе с 12,32% атак из категории, куда мы относим все атаки с параллельными векторами.

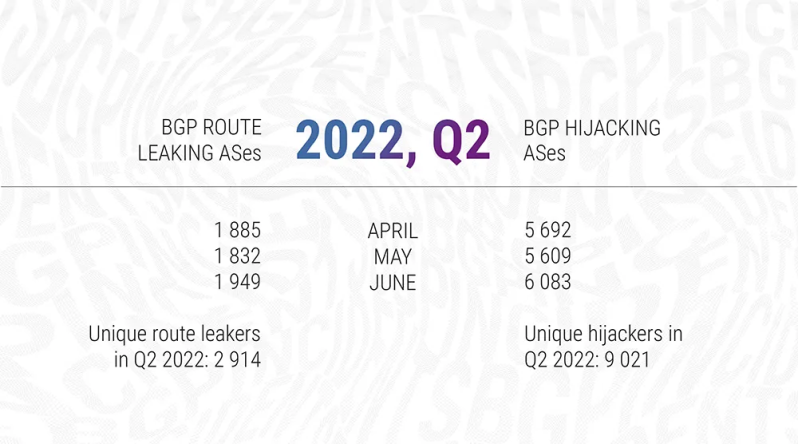

Во втором квартале 2022 года мы стали свидетелями интересных изменений в сфере безопасности маршрутизации BGP. Прежде всего, число уникальных автономных систем, осуществлявших BGP Hijacking, сократилось почти на 50%, по сравнению с первым кварталом. Что не отразилось на ситуации с перехватами трафика с помощью BGP, как мы увидим далее.

Число уникальных автономных систем, создающих утечки трафика, незначительно снизилось. Несмотря на то что количество неуникальных AS, создающих утечки BGP, имеет тенденцию сокращаться с течением времени, резкого снижения не происходит. Тем не менее, 2 914 уникальных автономных систем, совершивших утечки, — это наименьшее число из всех, которые мы наблюдали до сих пор. Мы считаем, что причина этого заключается в улучшении безопасности BGP у некоторых интернет-провайдеров, за счет которых ранее мы получали настолько большие цифры по утечкам, несмотря на то что иногда они происходили непреднамеренно, например, из-за изменения маршрута.

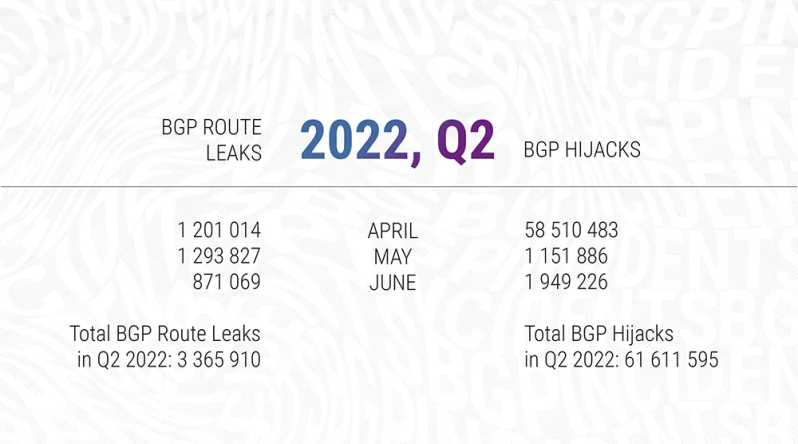

В области абсолютных Route Leaks и BGP Hijacks эти изменения более заметны. Напоминаем, что в этой метрике мы подсчитываем общее, а не уникальное количество инцидентов маршрутизации - если одна и та же автономная система совершила утечку маршрутов несколько раз, то инцидент будет посчитан несколько раз.

Прежде всего, общее число утечек маршрутов снизилось в четыре раза по сравнению с данными за первый квартал 2022 года — с 11 695 186 до 3 365 910. Это хорошая новость.

Плохие новости: 58 510 483 перехватов трафика с помощью BGP в апреле — это огромное число, никогда ранее не наблюдавшееся. Подобный рост связан только с двумя автономными системами: AS27693, анонсировавшей 1 префикс IPv6 — 2800::/12; и AS262493, анонсировавшей несколько сетевых префиксов IPv4 /32, что составляет в общем 54 349 377 IP-адресов.

Поэтому работающая валидация на основе ROA и RPKI – это тренд позитивных изменений. И, возможно, в ближайшие годы мы увидим рост внедрения RFC9234, что поможет справиться с утечками маршрутов.

Теперь давайте рассмотрим глобальные инциденты, которые являются частью этой статистики за каждый месяц квартала.

Напоминание: команда Qrator.Radar имеет набор определенных пороговых значений, отделяющих глобальные инциденты от всех остальных. Они включают количество затронутых префиксов, автономных систем и степень распределения аномалии по таблицам маршрутизации.

Глобальные утечки маршрутов BGP во втором квартале 2022 года:

- Апрель: 3

- Май: 1

- Июнь: 1

Подробное описание этих инцидентов в соответствии с датой их возникновения вы можете найти в Twitter-ленте Qrator.Radar.

Глобальные перехваты трафика с помощью BGP во втором квартале 2022 года:

- Апрель: 0

- Май: 2

- Июнь: 1

Источники данных и методология наблюдений

Ежеквартальные и годовые отчеты Qrator Labs основаны на данных о наблюдаемых атаках на веб-страницы и серверы в рамках сервиса Qrator Labs по нейтрализации DDoS-атак и информации клиентов о нейтрализованных атаках. Цифры и данные были собраны только в рамках демонстрируемого периода, то есть в течение определенного календарного квартала или календарного года.

Каждый отчет содержит только данные атак, непосредственно наблюдавшихся («нейтрализованных») Qrator Labs. Qrator Labs не собирает и не анализирует трафик за пределами своей сети, а это означает, что все выводы, которые мы делаем, основаны исключительно на данных BGP anycast-сети Qrator Labs. К 2022 году пропускная способность anycast-сети Qrator Labs превышает 3 Тбит/с и построена на базе 15 центров очистки трафика, каждый из которых подключен к Tier-1 интернет-провайдерам.

Qrator.Radar анализирует маршрутную информацию, собранную на основе более 800 BGP-сессий, и предоставляет аналитику и мониторинг инцидентов в реальном времени зарегистрированным и аутентифицированным владельцам автономных систем. Qrator.Radar предоставляет пользователю исторические данные о взаимосвязях автономных систем, аномалиях BGP-маршрутизации и проблемах безопасности, связанных с сетью.

Qrator.Radar — это инструмент мониторинга и BGP-аналитики, а также сканер уязвимостей для известных сетей.

Это означает, что при сканировании сети Qrator.Radar выявляет хосты-амплификаторы для известных способов амплификации (https://en.wikipedia.org/wiki/Denial-of-service_attack#Amplification). Эти данные дополнительно обрабатываются, чтобы дать интернет-провайдерам (или, точнее, владельцам ASN) возможность анализировать доступность любого из этих сервисов, которые злоумышленники могут использовать для DDoS-атак.

Такое сканирование никоим образом не наносит вреда аппаратному или программному обеспечению компании. Qrator.Radar собирает данные только для того, чтобы уведомить законных владельцев сети о том, когда и какие амплификаторы стали доступны в управляемых ими сетях. Нам требуется разрешение владельцев ASN, прежде чем предоставлять информацию, которую мы считаем конфиденциальной.

Помимо сетевых данных и их анализа, Qrator Labs также использует информацию из открытых источников в публичных отчетах. Qrator.Radar, в свою очередь, использует данные из общедоступных баз данных, чтобы получить информацию о IRR, RPKI и геолокации для дополнения и сопоставления собственных данных с данными из открытых источников.

Ознакомьтесь со всеми функциями

в 7-дневной пробной версии

Наши специалисты готовы оказать вам поддержку

Подпишитесь на ежемесячный обзор самых популярных новостей Интернета от CURATOR!

Будьте в курсе наших новостей и продуктов!

Подпишитесь на ежемесячный обзор самых популярных идей Интернета от CURATOR!

Отправляя свой адрес электронной почты, вы соглашаетесь с политикой конфиденциальности

Отправляя свои данные, вы соглашаетесь с политикой конфиденциальности

Если документ не загружается, нажмите кнопку «Загрузить». Помогите нам лучше понять рынок и подготовить лучшую аналитику, пройдите опрос.

Поделитесь своим опытом и ожиданиями в отношении защиты от DDoS-атак. Ваши ответы помогут нам предложить решения, соответствующие вашим потребностям в области кибербезопасности

Расскажите нам о инфраструктуре вашей компании и критически важных системах. Это поможет нам понять масштаб необходимой защиты

Помогите нам понять, как в вашей компании принимаются решения. Эта информация позволит предложить наиболее актуальные решения

Расскажите, что влияет на ваш выбор в вопросах защиты от DDoS-атак. Ваше мнение поможет нам сосредоточиться на самом важном для вас

Ваше участие поможет нам улучшить аналитику рынка.