DDoS-атаки и BGP-инциденты в первом квартале 2022

Закончился первый квартал 2022 года, и пришло время взглянуть на его события с точки зрения DDoS-атак и инцидентов BGP.

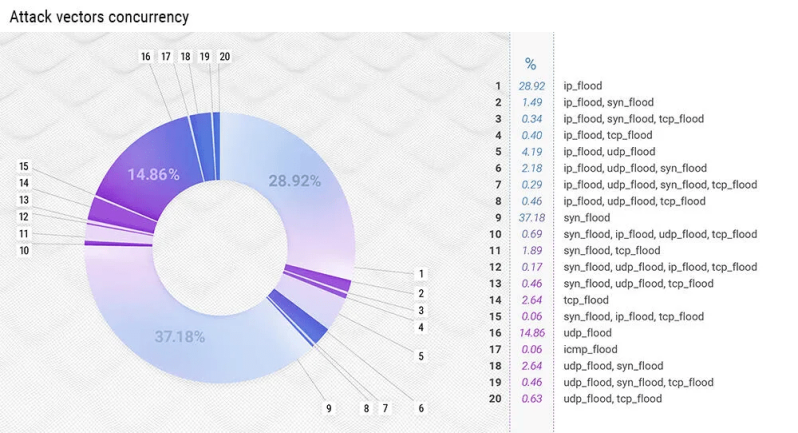

В первом квартале 2022 года мы снова наблюдали сдвиг в распределении векторов атак. В этом периоде в тройку самых популярных векторов DDoS-атак попали:

- SYN-флуд, на который пришлось 37,18% атак;

- IP-флуд с долей 28,92% от всех атак;

- и UDP-флуд с 14,86%.

В четвертом квартале 2021 года доля UDP-флуда составила треть всех атак, SYN-флуда — почти 23%, а IP-флуда — чуть более 20%. В первом квартале 2022 года картина изменилась: теперь большинство атак снова попадают в категорию SYN-флуда, а объем UDP-флуда значительно снизился по сравнению с четвертым кварталом 2021 года. Объем IP-флуда незначительно увеличился в первом квартале 2022 года.

В совокупности доля этих трех векторов составила 80,96% всей статистики по атакам, что на 4% больше, чем в предыдущем квартале, а значит, комбинации разных векторов были чуть менее распространены в первом квартале 2022 года.

В четвертом квартале 2021 года наиболее заметная комбинация параллельных векторов — UDP-флуд в сочетании с IP-флудом — насчитывала 7,29% от общей статистики. В первом квартале 2022 года она составила "всего" 4,19% — это значительное снижение по сравнению с предыдущими наблюдениями.

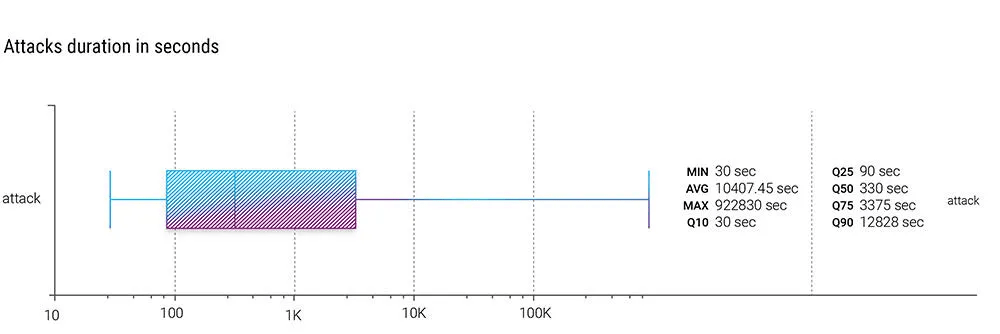

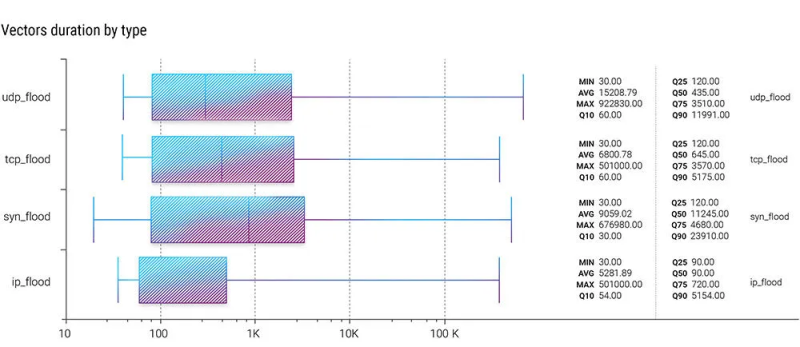

Первый квартал 2022 года стал переломным с точки зрения продолжительности атак. Мы наблюдали непрерывный рост медианной и средней продолжительности атак, добавилось 120 и ошеломительных 9 523,76 секунд соответственно.

Такой чрезвычайный рост средней продолжительности атак связан с их максимальной длительностью, которую мы наблюдали в первом квартале 2022 года: 922 830 секунд — 15 380,5 минут — 256,3 часа — почти 11 дней непрерывного штурма.

Ранее мы писали, что наблюдалась тенденция к сокращению продолжительности атак, но, похоже, в первом квартале 2022 года ситуация изменилась, поскольку вредоносная активность во всем мире растет. Посмотрим, сохранится ли этот тренд в следующем квартале.

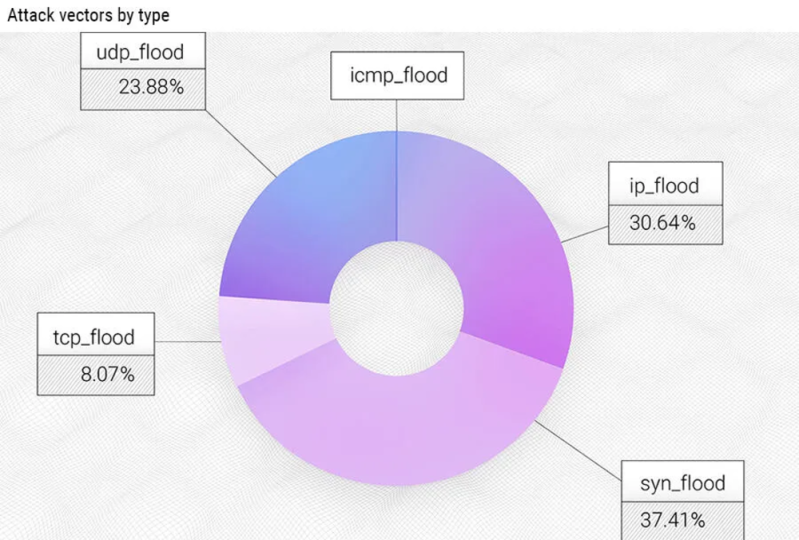

На диаграмме чистого распределения (без смешанных) векторов атак видно незначительное изменение соотношения основных типов. В первом квартале 2022 года наиболее активным вектором атак был SYN-флуд с долей 37,41%. На втором месте — IP-флуд с долей чуть менее 30,64%. А на долю UDP-флуда приходится 23,88% всех атак, нейтрализованных в первом квартале 2022 года.

Рост числа атак типа SYN-флуд может быть связан с увеличением числа атак на прикладном уровне (L7), которое значительно возросло в первом квартале этого года. IP-флуд почти всегда остается вторым по популярности вектором, даже если лидерство переходит от UDP-флуда (в четвертом квартале 2021 года) к SYN-флуду.

Данные о продолжительности атак не удивительны. IP-флуд имеет меньшие значения, по сравнению с тремя другими векторами, где медианное значение (Q50) значительно выше.

Мы также видим, что самая большая по продолжительности атака относится к категории UDP-флуда.

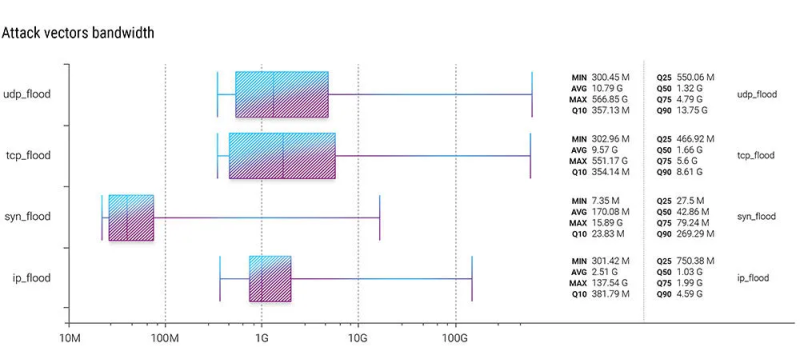

Квартал за кварталом ситуация не меняется: UDP-флуд показывает наибольшие, а SYN-флуд – наименьшие значения. В первом квартале 2022 года максимальная битовая интенсивность атаки достигала 556,85 Гбит/с для UDP-флуда. На втором месте находился TCP-флуд – 551,17 Гбит/с.

UDP-флуд также доминировал в области средних значений, но не в медианных, где показатели TCP-флуда несколько выше.

В квартальных отчетах мы фиксируем рост средних значений атак на уровне сети (L3 — L4) квартал за кварталом. В последнем квартале 2021 года среднее значение битрейта атаки равнялось 5,62 Гбит/с — незначительно больше, чем в третьем квартале, но почти вдвое меньше, нежели в первом. В первом квартале 2021 года оно составляло 9,15 Гбит/с (максимум), во втором квартале 2021 года — 6,5 Гбит/с, а в третьем квартале 2021 года — 4,31 Гбит/с.

Как мы увидим далее, значение битрейта атак значительно снизилось в первом квартале 2022 года, что выразилось в самых низких показателях битрейта атак, наблюдавшихся за последние годы — 4,17 Гбит/с. Это число относится только к volumetric атакам.

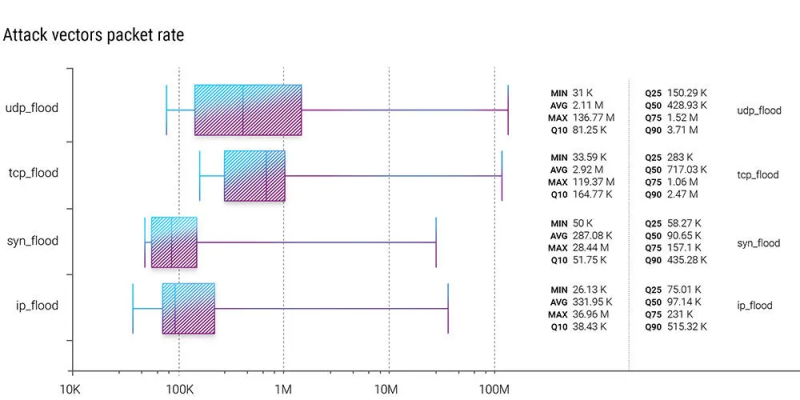

Как и в четвертом квартале 2021 года, UDP-флуд показывает самый значительный максимум (136,77 MPPS), но в области средних (2,92 MPPS) и медианных (717 030 PPS) значений преобладает TCP-флуд.

Также важно отметить, что, в отличие от предыдущих периодов, в первом квартале 2022 года большинство атак находилось в сопоставимом диапазоне от 100 000 до 1 млн пакетов в секунду (PPS).

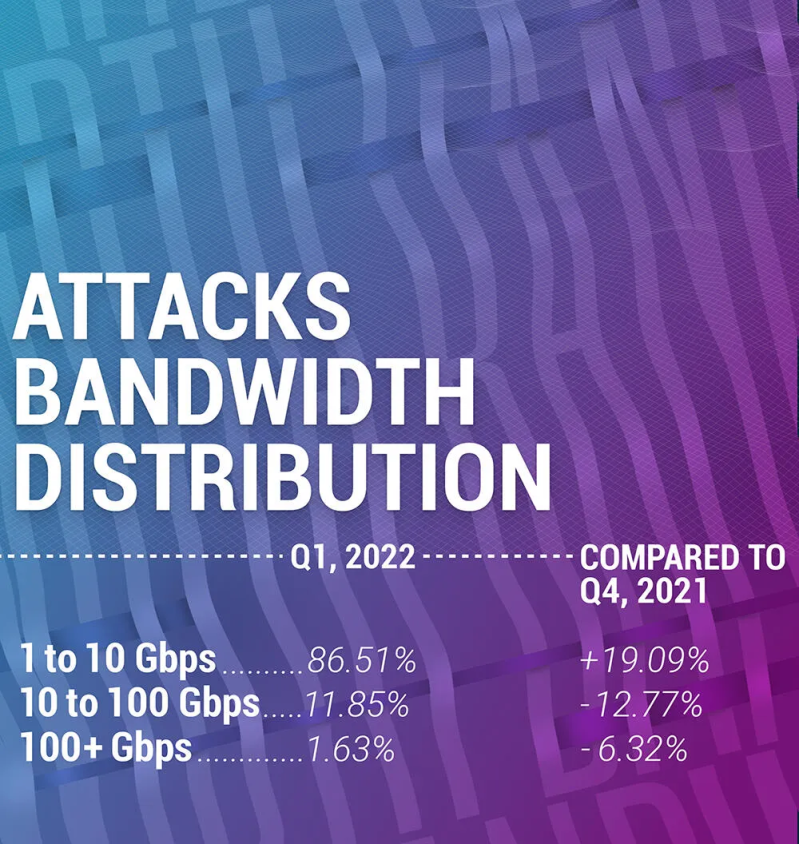

Как мы уже упоминали, в первом квартале 2022 года резко возросло количество атак с низким битрейтом — от 1 до 10 Гбит/с. Диапазон наиболее интенсивных атак с битрейтом более 100 Гбит/с сократился почти на 6,5%, а диапазон от 10 до 100 Гбит/с сместился почти на 13% в сторону атак с минимальным битрейтом.

Это поразительное количество устройств, участвовавших в атаке — 901 600 — вероятно, является рекордным для Qrator Labs. В то же время мы не считаем это число «ботнетом». Рассматриваемая атака производилась с использованием JavaScript-эксплойта, установленного на одном из веб-сайтов. Он вынуждал легитимных пользователей генерировать запросы, предназначенные для другого веб-сайта. Это действие было расценено как атака, оно переполнило сервер огромным количеством нелегитимного трафика (подразумевается, что пользователи не запрашивали веб-страницу самостоятельно).

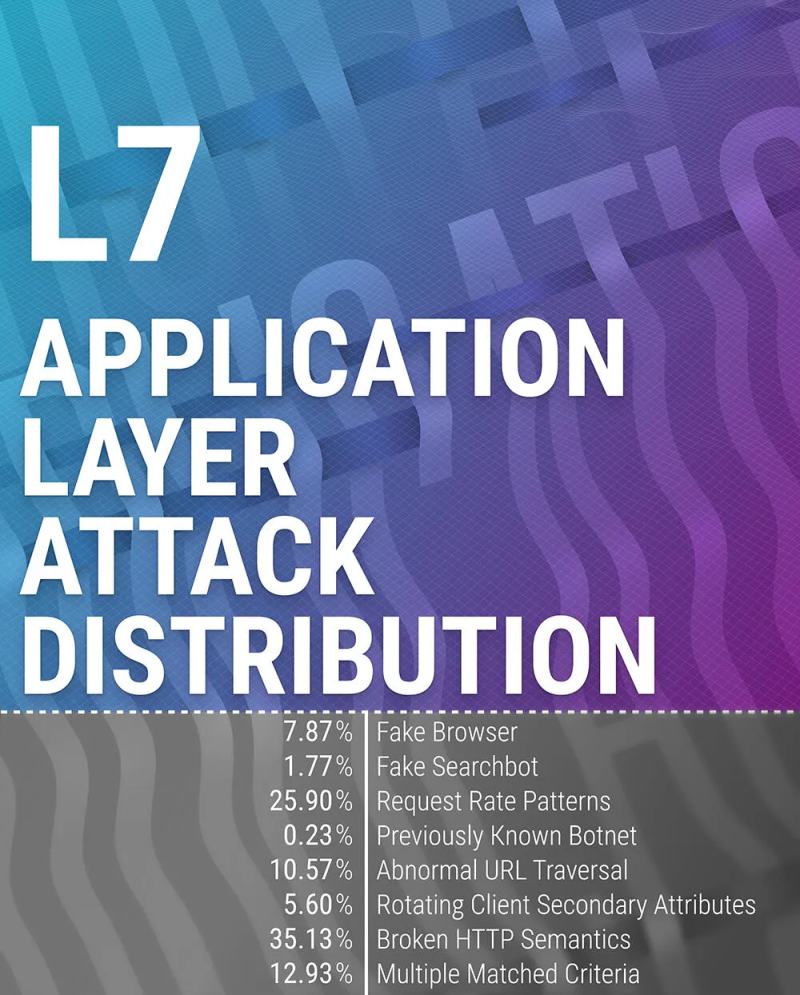

Наша третья попытка категоризировать DDoS-атаки прикладного уровня (L7).

Картина выглядит довольно знакомой, так как всего на несколько процентов отличается от того, что мы наблюдали в четвертом квартале 2021 года.

Снова самая крупная категория — это Broken HTTP Semantics, что подразумевает под собой ошибки в составлении отправляемых запросов. На эту категорию приходится более трети всех атак — 35,13%.

Аналогично предыдущей категории, значение Request Rate Patterns включает в себя все показатели, отличающиеся от ожидаемого поведения легитимного пользователя с точки зрения частоты запросов. Request Rate Patterns составляет 25,9% от атак на прикладном уровне (L7) в первом квартале 2022 года.

Две эти категории отличаются от третьей, Abnormal URL traversal, означающей именно то, что заключено в названии — действие, которое легитимный пользователь часто даже не в состоянии выполнить, что наблюдалось в 10,57% случаев атак.

В совокупности на эти три основные категории приходится 71,6% всех атак на прикладном уровне (L7) вместе с 12,93% атак из категории, куда мы относим все атаки с параллельными векторами.

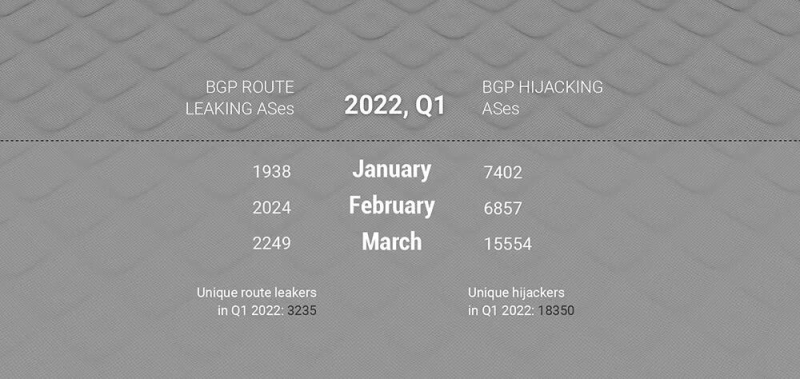

В четвертом квартале 2021 года в ноябре мы сообщили о самом большом количестве уникальных АС, осуществлявших BGP Hijacking (перехваты трафика с помощью BGP) — 17 798, что на тот момент составляло 16,3% всех зарегистрированных ASN по данным IANA и 22,3% всех активных ASN согласно данным Qrator.Radar.

В марте 2022 года мы наблюдали число, которое лишь немного меньше — 15 554 автономных систем. Тем не менее, это число все еще очень велико, так как количество уникальных AS, которые были затронуты BGP Hijacks, в первом квартале 2022 года составило 18 350, по сравнению с 19 959 в четвертом квартале 2021 года.

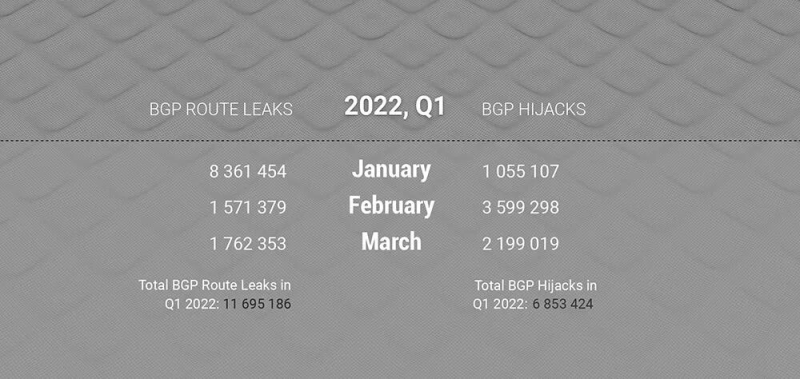

Похожая ситуация сложилась с абсолютными числом Route Leaks (утечек маршрутов) и BGP Hijacks в первом квартале 2022 года. Хотя новых рекордных показателей нет, значения все еще высоки в обоих случаях. Важно помнить, что данная метрика означает абсолютное число инцидентов маршрутизации, то есть - если одна и та же автономная система совершила утечку маршрутов несколько раз, то инцидент будет посчитан несколько раз.

В декабре 2021 года мы наблюдали рекордно высокое количество таких утечек маршрутов — более 10 000 000. Но, как вы видите, эта тенденция сохранилась и в январе, когда было зарегистрировано более 8 000 000 утечек маршрутов BGP.

Теперь давайте рассмотрим глобальные инциденты, которые являются частью этой статистики за каждый месяц квартала.

Напоминание: команда Qrator.Radar имеет набор определенных пороговых значений, отделяющих глобальные инциденты от всех остальных. Они включают количество затронутых префиксов, автономных систем и степень распределения аномалии по таблицам маршрутизации.

Глобальные утечки маршрутов BGP в первом квартале 2022 года:

- Январь: 1

- Февраль: 1

- Март: 2

Подробное описание этих инцидентов в соответствии с датой их возникновения вы можете найти в Twitter-ленте Qrator.Radar.

Глобальные перехваты трафика с помощью BGP в первом квартале 2022 года:

- Январь: 1

- Февраль: 0

- Март: 0

Источники данных и методология наблюдений

Ежеквартальные и годовые отчеты Qrator Labs основаны на данных о наблюдаемых атаках на веб-страницы и серверы в рамках сервиса Qrator Labs по нейтрализации DDoS-атак и информации клиентов о нейтрализованных атаках. Цифры и данные были собраны только в рамках демонстрируемого периода, то есть в течение определенного календарного квартала или календарного года.

Каждый отчет содержит только данные атак, непосредственно наблюдавшихся («нейтрализованных») Qrator Labs. Qrator Labs не собирает и не анализирует трафик за пределами своей сети, а это означает, что все выводы, которые мы делаем, основаны исключительно на данных BGP anycast-сети Qrator Labs. К 2022 году пропускная способность anycast-сети Qrator Labs превышает 3 Тбит/с и построена на базе 15 центров очистки трафика, каждый из которых подключен к Tier-1 интернет-провайдерам.

Qrator.Radar анализирует маршрутную информацию, собранную на основе более 800 BGP-сессий, и предоставляет аналитику и мониторинг инцидентов в реальном времени зарегистрированным и аутентифицированным владельцам автономных систем. Qrator.Radar предоставляет пользователю исторические данные о взаимосвязях автономных систем, аномалиях BGP-маршрутизации и проблемах безопасности, связанных с сетью.

Qrator.Radar — это инструмент мониторинга и BGP-аналитики, а также сканер уязвимостей для известных сетей.

Это означает, что при сканировании сети Qrator.Radar выявляет хосты-амплификаторы для известных способов амплификации (https://en.wikipedia.org/wiki/Denial-of-service_attack#Amplification). Эти данные дополнительно обрабатываются, чтобы дать интернет-провайдерам (или, точнее, владельцам ASN) возможность анализировать доступность любого из этих сервисов, которые злоумышленники могут использовать для DDoS-атак.

Такое сканирование никоим образом не наносит вреда аппаратному или программному обеспечению компании. Qrator.Radar собирает данные только для того, чтобы уведомить законных владельцев сети о том, когда и какие амплификаторы стали доступны в управляемых ими сетях. Нам требуется разрешение владельцев ASN, прежде чем предоставлять информацию, которую мы считаем конфиденциальной.

Помимо сетевых данных и их анализа, Qrator Labs также использует информацию из открытых источников в публичных отчетах. Qrator.Radar, в свою очередь, использует данные из общедоступных баз данных, чтобы получить информацию о IRR, RPKI и геолокации для дополнения и сопоставления собственных данных с данными из открытых источников.

Ознакомьтесь со всеми функциями

в 7-дневной пробной версии

Наши специалисты готовы оказать вам поддержку

Подпишитесь на ежемесячный обзор самых популярных новостей Интернета от CURATOR!

Будьте в курсе наших новостей и продуктов!

Подпишитесь на ежемесячный обзор самых популярных идей Интернета от CURATOR!

Отправляя свой адрес электронной почты, вы соглашаетесь с политикой конфиденциальности

Отправляя свои данные, вы соглашаетесь с политикой конфиденциальности

Если документ не загружается, нажмите кнопку «Загрузить». Помогите нам лучше понять рынок и подготовить лучшую аналитику, пройдите опрос.

Поделитесь своим опытом и ожиданиями в отношении защиты от DDoS-атак. Ваши ответы помогут нам предложить решения, соответствующие вашим потребностям в области кибербезопасности

Расскажите нам о инфраструктуре вашей компании и критически важных системах. Это поможет нам понять масштаб необходимой защиты

Помогите нам понять, как в вашей компании принимаются решения. Эта информация позволит предложить наиболее актуальные решения

Расскажите, что влияет на ваш выбор в вопросах защиты от DDoS-атак. Ваше мнение поможет нам сосредоточиться на самом важном для вас

Ваше участие поможет нам улучшить аналитику рынка.