DDoS-атаки и BGP-инциденты в первом квартале 2023

Предлагаем вашему вниманию статистику по нейтрализации DDoS-атак в 1 квартале 2023 года.

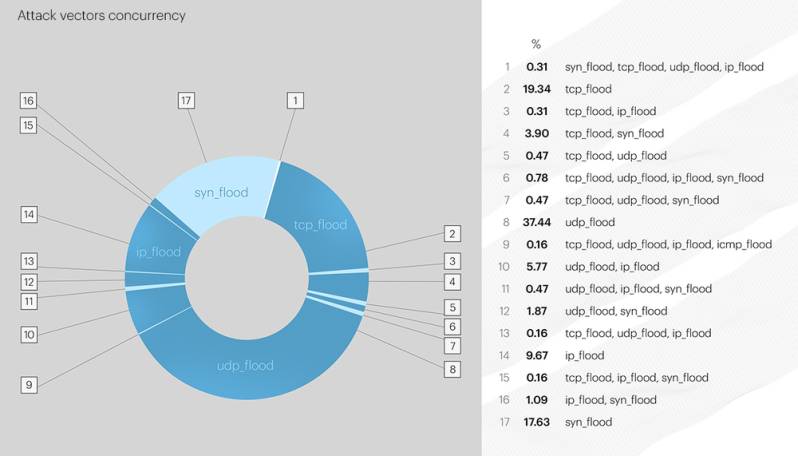

В первом квартале 2023 года преобладали следующие векторы атак:

- UDP-флуд, на который приходилось 37,44% всех атак L3-L4;

- TCP-флуд, с 19,34% volumetric атак;

- SYN-флуд с долей 17,63%.

UDP-флуд доминировал над всеми векторами атак в течение года. Однако второе и третье места занимают другие векторы, основанные на изменениях в методах, используемых злоумышленниками. В первом квартале 2023 года TCP-флуд снова набрал обороты и стал причиной почти 20% всех нейтрализованных атак, при этом объем SYN-флуда снизился лишь незначительно, по сравнению с четвертым кварталом 2022 года — с 26,84% до 19,34% в прошлом квартале.

На долю этих трех основных векторов приходится 74,41% всех нейтрализованных volumetric атак в первом квартале 2023 года, что на 3,28% меньше, чем в последнем квартале 2022.

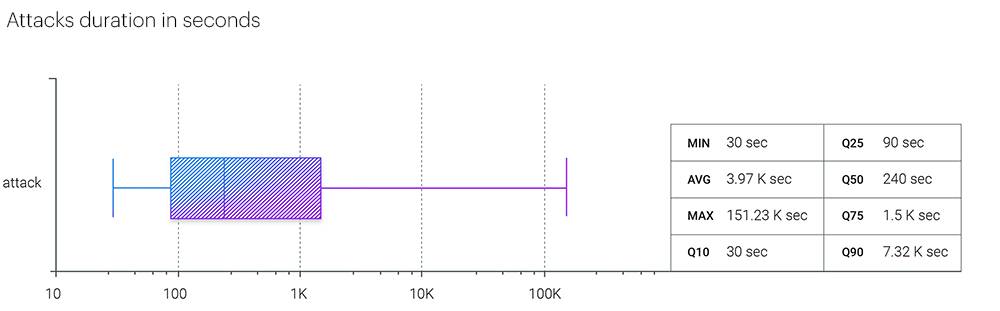

В первом квартале 2023 года продолжительность атак увеличилась практически по всем показателям. Среднее время атаки значительно выросло, по сравнению с предыдущим кварталом: с 2503 секунд в четвертом квартале до 3970 секунд в первом квартале 2023 года. Медианная продолжительность также возросла — с 210 до 240 секунд.

Тем не менее, рекордных показателей продолжительности атаки в 1 квартале 2023 года не наблюдалось; самая продолжительная атака длилась 151 230 секунд, примерно 42 часа. В четвертом квартале 2022 года это значение составляло 69 часов, а в первом квартале 2022 года мы обнаружили одну атаку, которая продолжалась 11 дней.

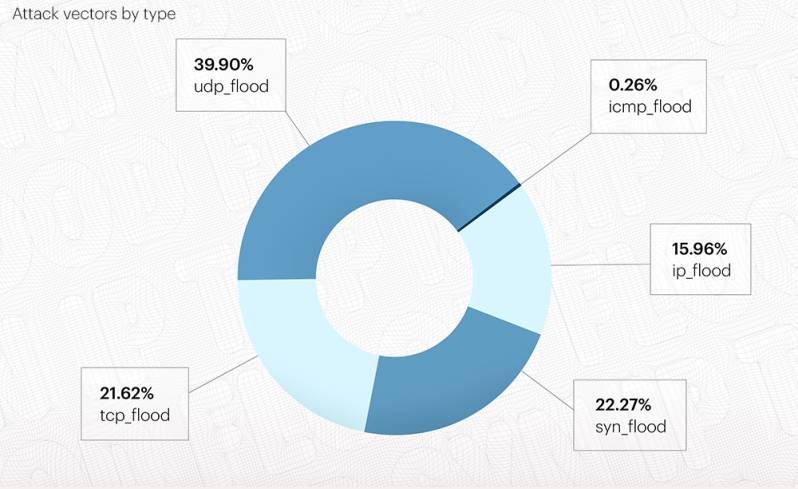

В статистике чистого распределения (без смешанных) векторов атак мы видим, какой вектор набрал наибольшее "количество голосов", по сравнению с предыдущим кварталом — это UDP-флуд, доля которого в первом квартале 2023 года составила 39,9%.

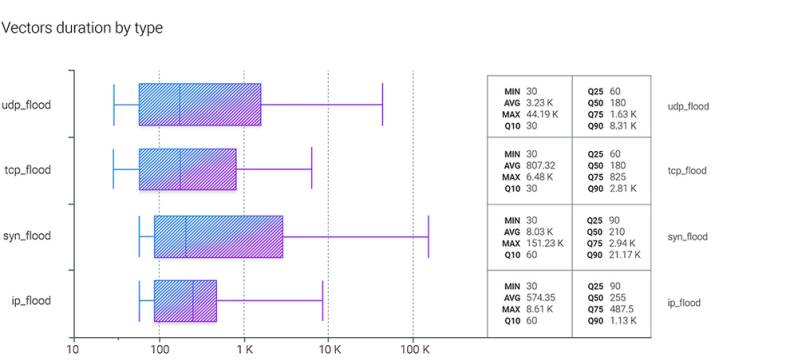

Такая картина становится более или менее стандартной: SYN-флуд с наибольшей продолжительностью, за ним следует UDP-флуд, а затем IP-флуд, причем последние два иногда меняются местами.

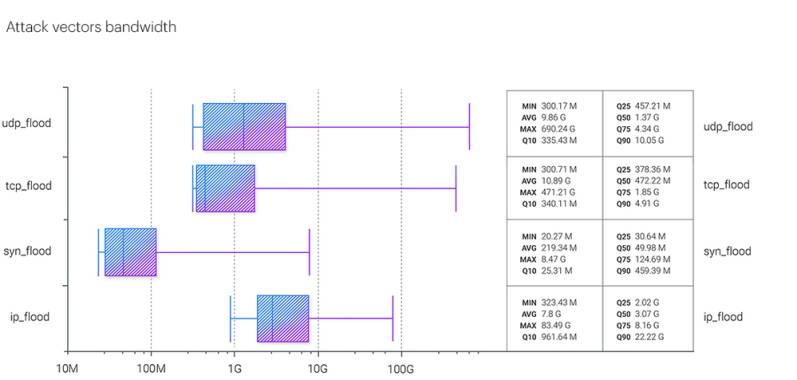

Как и в 4 квартале 2022 года, битрейт UDP-флуда и TCP-флуда имеет более высокие максимумы — 690,23 Гбит/с и 471,21 Гбит/с соответственно. Тенденция изменения медианного значения схожа с предыдущим кварталом – на этот раз значение битрейта UDP-флуда составляет 1,37 Гбит/с, что все еще более чем в два раза ниже медианного значения битрейта атак для IP-флуда — 3,07 Гбит/с.

Тенденция изменилась для диапазона Q10–Q90 UDP-флуда, сокращавшегося в течение всего 2022 года, и теперь мы видим, что показатели битрейта атак UDP-флуда становятся все более разнообразными.

В квартальных отчетах мы фиксируем рост средних значений атак на уровне сети (L3 — L4) квартал за кварталом. В последнем квартале 2022 года среднее значение битрейта составило 9,736 Гбит/с — это рекорд 2022 года, что немного ниже максимального значения в первом квартале 2021 года — 9,15 Гбит/с.

В первом квартале 2023 года среднее значение битрейта атак составило 7,59 Гбит/с, что, вероятно, является самым низким показателем за все время нашего наблюдения. Это число относится только к volumetric атакам.

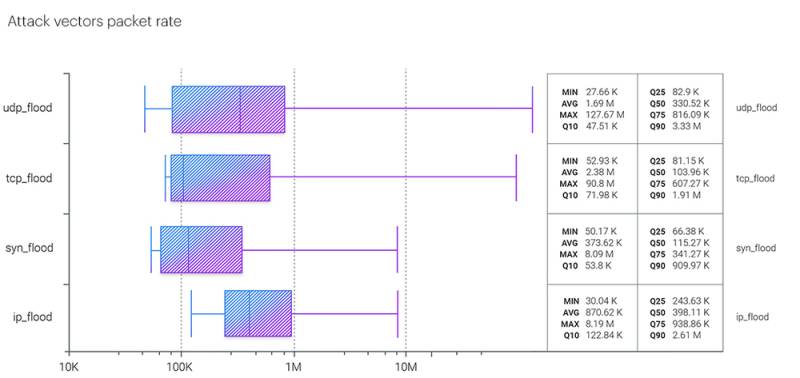

Ситуация также изменилась для пакетной интенсивности различных векторов атак. В отличие от предыдущего квартала, в первом квартале 2023 года TCP-флуд уже не демонстрировал наиболее высокого медианного значения, уступив первенство IP-флуду. Тем не менее, максимальный показатель все еще принадлежал UDP-флуду с интенсивностью атаки 127,67 MPPS.

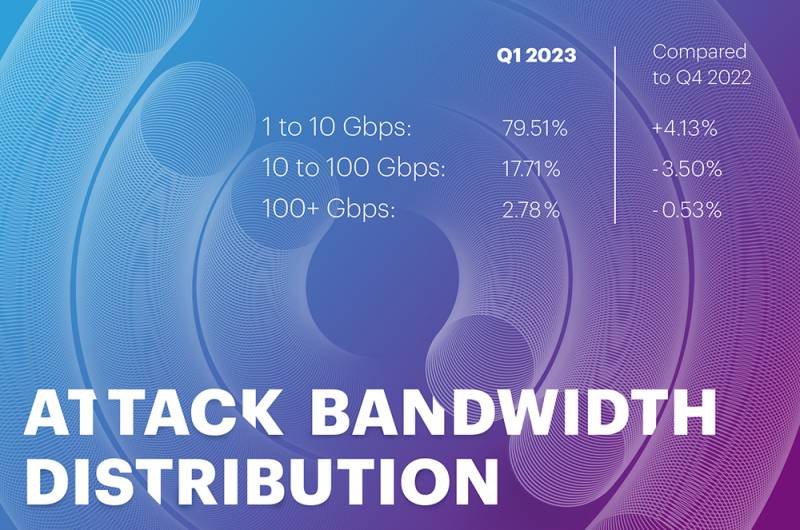

В первом квартале 2023 года большинство нападений сместилось в наименьший диапазон (от 1 до 10 Гбит/с), где теперь наблюдается почти 80% всех volumetric атак.

В первом квартале 2023 года не было никаких серьезных проблем с источниками атак, сетями, ботнетами и т. д. Самый значительный наблюдавшийся источник атаки включал в себя 131 628 устройств — почти столько же, сколько и в третьем квартале 2022 года.

Первый квартал 2023 года стал седьмым кварталом, когда мы классифицируем DDoS-атаки на уровне приложений (L7).

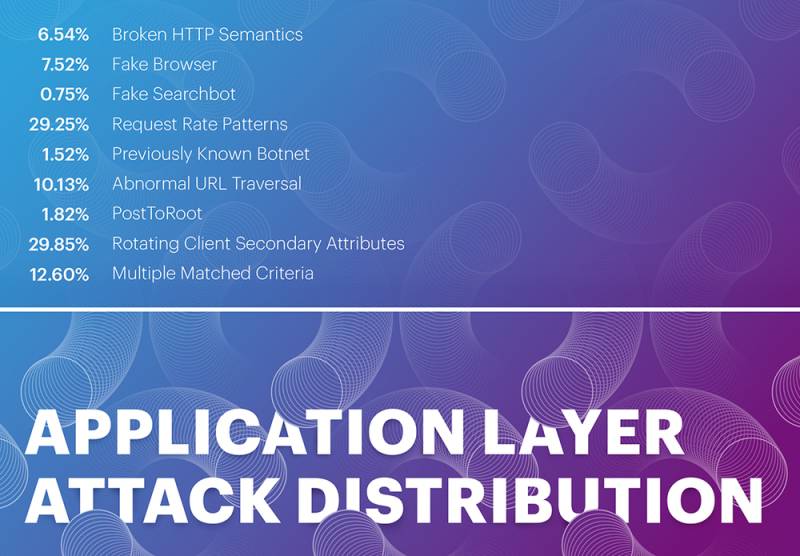

Самой крупной категорией в первом квартале 2023 года стала Rotating Client Secondary Attributes – необычный набор заголовков в запросе. На долю этой категории приходится более четверти — 29,85% DDoS-атак на уровне приложений (L7).

Второе место заняла категория Request Rate Patterns, включающая все показатели, отличающиеся от ожидаемого поведения легитимного пользователя с точки зрения частоты запросов. Request Rate Patterns составляет 29,25% от атак на уровне приложений в первом квартале 2023 года.

Две эти категории отличаются от третьей, Abnormal URL traversal, означающей именно то, что заключено в названии — действие, которое легитимный пользователь часто даже не в состоянии выполнить, что наблюдалось в 10,13% случаев атак.

На долю Broken HTTP Semantics сейчас приходится "только" 6,54% L7 атак.

В совокупности эти четыре категории составляют 75,77% всех атак на уровне приложений (L7) вместе с 12,60% атак из категории критериев, куда мы относим все атаки с параллельными векторами.

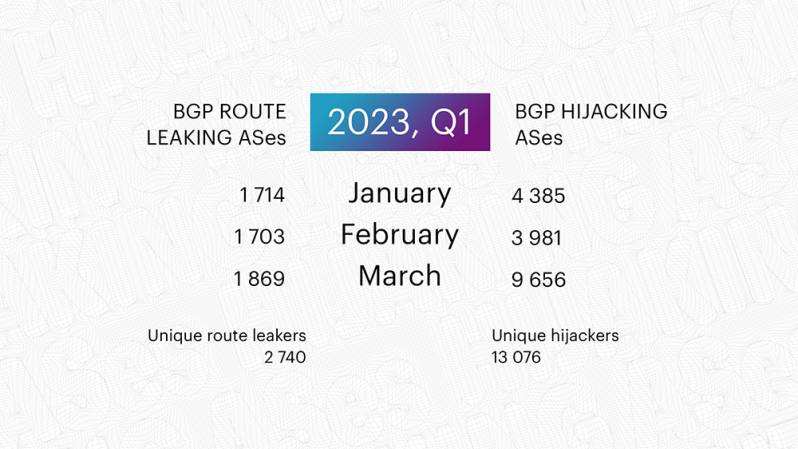

Судя по количеству уникальных АС, осуществлявших Route Leaks и BGP Hijacking, кажется, что ничего не происходит, что далеко не так. Число уникальных автономных систем, осуществлявших утечки маршрутов, остается примерно таким же, как в четвертом квартале 2022 года, а вот количество уникальных АС, осуществляющих перехваты трафика, увеличилось почти на 30%.

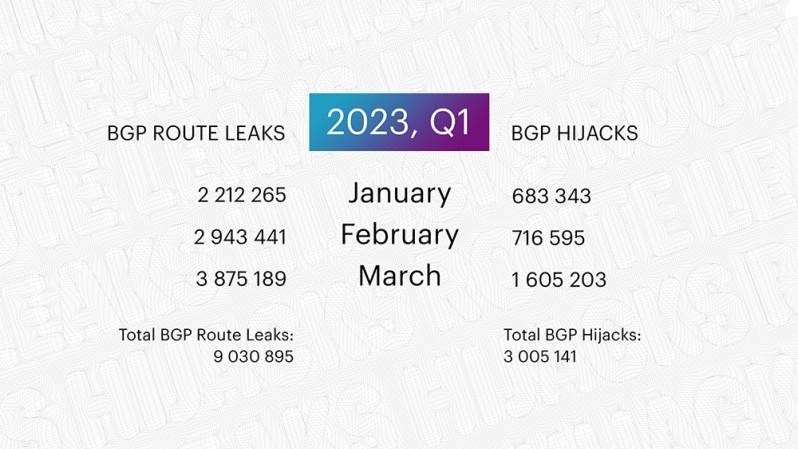

Напоминаем, что данная метрика означает абсолютное число инцидентов маршрутизации, то есть - если одна и та же автономная система совершила утечку маршрутов несколько раз, то инцидент будет посчитан несколько раз.

В первом квартале 2023 года Qrator.Radar зафиксировал 9 030 895 отдельных утечек маршрутов BGP — это в четыре раза меньше, чем в предыдущем квартале. А количество перехватов трафика значительно выросло: 3 005 141 инцидентов, что на 800 тысяч больше, чем в четвертом квартале 2022 года.

Теперь давайте рассмотрим глобальные инциденты, которые являются частью этой статистики за каждый месяц квартала.

Напоминание: команда Qrator.Radar имеет набор определенных пороговых значений, отделяющих глобальные инциденты ото всех остальных. Они включают количество затронутых префиксов, автономных систем и степень распределения аномалии по таблицам маршрутизации.

Глобальные утечки маршрутов BGP в первом квартале 2023 года:

- Январь: 5

- Февраль: 4

- Март: 0

Подробное описание этих инцидентов по дате их возникновения можно найти в Twitter-ленте Qrator.Radar.

Глобальные перехваты трафика с помощью BGP в первом квартале 2023 года:

- Январь: 0

- Февраль: 1

- Март: 1

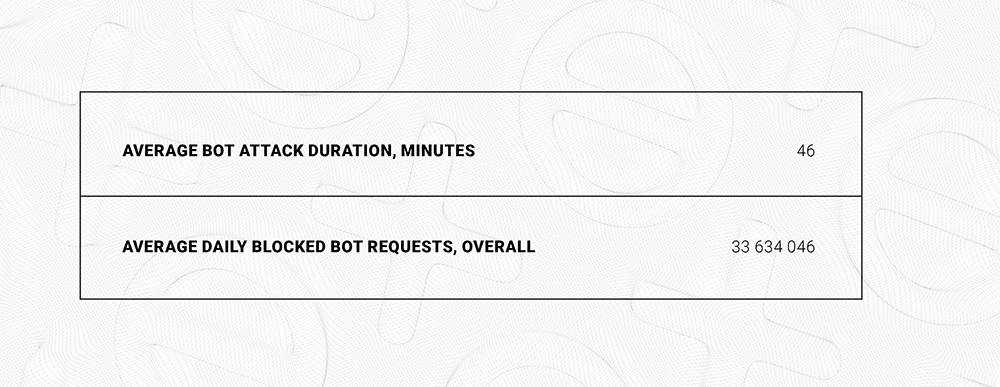

Статистика защиты от ботов, 1 квартал 2023 г.

Qrator Labs работает над новым сервисом защиты от ботов Qrator.AntiBot уже несколько лет. Это второй раз, когда мы рассмотрели статистику защиты от вредоносных ботов и обобщили полученные данные за первый квартал 2023 года.

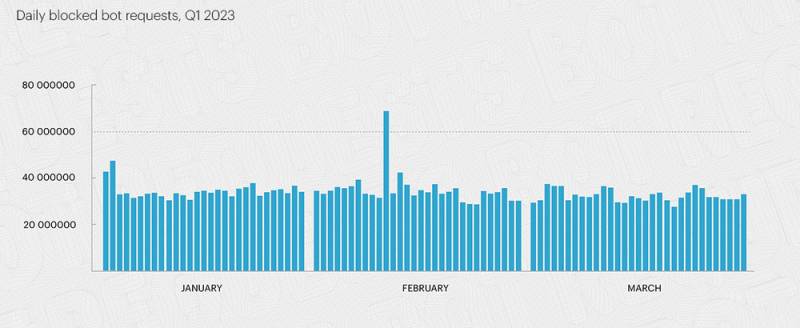

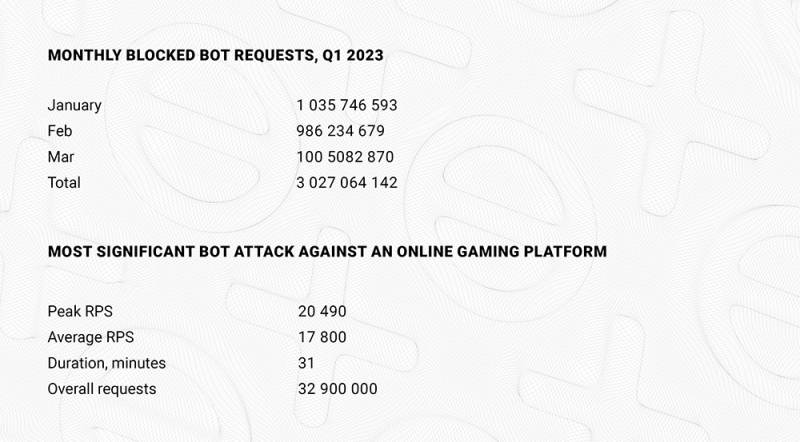

Как видите, количество атак с использованием вредоносных ботов относительно велико (измеряется миллиардами запросов).

Наиболее значительная атака произошла 2 февраля, когда платформа онлайн-гейминга была атакована в течение 31 минуты со средним значением RPS, равным 17 800, достигнув максимума в 20 490 RPS.

Больше всего от атак ботов пострадали сферы беттинга и ритейл, за ними следуют недвижимость и онлайн-образование. Распределение ботов в первом квартале 2023 года значительно изменилось, по сравнению с четвертым кварталом 2022 года — теперь на ботов, использующих API-скрипты, приходится ¾ всей активности вредоносных ботов.

При сборе этих данных мы посчитали, что наиболее интересной частью статистики атак ботов является общий «фоновый» уровень шума, создаваемого атаками вредоносных ботов. Парсинг целей в Интернете выполняется ежедневно, всплесками либо медленно, но круглосуточно и без выходных. Именно на этом зарабатывают деньги те, кто занимается разработкой и управлением ботами, поскольку скрепинг, скальпинг, брутфорс и другие атаки – крайне популярные методы среди злоумышленников.

Источники данных и методология наблюдений

Ежеквартальные и годовые отчеты Qrator Labs основаны на данных о наблюдаемых атаках на веб-страницы и серверы в рамках сервиса Qrator Labs по нейтрализации DDoS-атак и информации клиентов о нейтрализованных атаках. Цифры и данные были собраны только в рамках демонстрируемого периода, то есть в течение определенного календарного квартала или календарного года.

Каждый отчет содержит только данные атак, непосредственно наблюдавшихся («нейтрализованных») Qrator Labs. Qrator Labs не собирает и не анализирует трафик за пределами своей сети, а это означает, что все выводы, которые мы делаем, основаны исключительно на данных BGP anycast-сети Qrator Labs. К 2022 году пропускная способность anycast-сети Qrator Labs превышает 3 Тбит/с и построена на базе 15 центров очистки трафика, каждый из которых подключен к Tier-1 интернет-провайдерам.

Qrator.Radar анализирует маршрутную информацию, собранную на основе более 800 BGP-сессий, и предоставляет аналитику и мониторинг инцидентов в реальном времени зарегистрированным и аутентифицированным владельцам автономных систем. Qrator.Radar предоставляет пользователю исторические данные о взаимосвязях автономных систем, аномалиях BGP-маршрутизации и проблемах безопасности, связанных с сетью.

Qrator.Radar — это инструмент мониторинга и BGP-аналитики, а также сканер уязвимостей для известных сетей.

Это означает, что при сканировании сети Qrator.Radar выявляет хосты-амплификаторы для известных способов амплификации (https://en.wikipedia.org/wiki/Denial-of-service_attack#Amplification). Эти данные дополнительно обрабатываются, чтобы дать интернет-провайдерам (или, точнее, владельцам ASN) возможность анализировать доступность любого из этих сервисов, которые злоумышленники могут использовать для DDoS-атак.

Такое сканирование никоим образом не наносит вреда аппаратному или программному обеспечению компании. Qrator.Radar собирает данные только для того, чтобы уведомить законных владельцев сети о том, когда и какие амплификаторы стали доступны в управляемых ими сетях. Нам требуется разрешение владельцев ASN, прежде чем предоставлять информацию, которую мы считаем конфиденциальной.

Помимо сетевых данных и их анализа, Qrator Labs также использует информацию из открытых источников в публичных отчетах. Qrator.Radar, в свою очередь, использует данные из общедоступных баз данных, чтобы получить информацию о IRR, RPKI и геолокации для дополнения и сопоставления собственных данных с данными из открытых источников.

Ознакомьтесь со всеми функциями

в 7-дневной пробной версии

Наши специалисты готовы оказать вам поддержку

Подпишитесь на ежемесячный обзор самых популярных новостей Интернета от CURATOR!

Будьте в курсе наших новостей и продуктов!

Подпишитесь на ежемесячный обзор самых популярных идей Интернета от CURATOR!

Отправляя свой адрес электронной почты, вы соглашаетесь с политикой конфиденциальности

Отправляя свои данные, вы соглашаетесь с политикой конфиденциальности

Если документ не загружается, нажмите кнопку «Загрузить». Помогите нам лучше понять рынок и подготовить лучшую аналитику, пройдите опрос.

Поделитесь своим опытом и ожиданиями в отношении защиты от DDoS-атак. Ваши ответы помогут нам предложить решения, соответствующие вашим потребностям в области кибербезопасности

Расскажите нам о инфраструктуре вашей компании и критически важных системах. Это поможет нам понять масштаб необходимой защиты

Помогите нам понять, как в вашей компании принимаются решения. Эта информация позволит предложить наиболее актуальные решения

Расскажите, что влияет на ваш выбор в вопросах защиты от DDoS-атак. Ваше мнение поможет нам сосредоточиться на самом важном для вас

Ваше участие поможет нам улучшить аналитику рынка.